Introduction

J'ai décidé de choisir ces deux constructeurs pour vous montrer que c'est la même logique qu'importe les constructeurs (bon ok sauf cisco).

On verra donc comment monter du VXLAN entre un routerOS et un fortigate. Malheureusement, je suis obligé de lab sur une version 7.0.XX car Fortinet s'en fiche complétement des labs. A partir de la 7.2, il faut enregistrer la VM sur leur site web et un mail une VM !!!!! Merci merci

Bon allez on s'y met et vous allez voir la ressemblance 😄

Configuration

Je ne vais pas redévelopper la configuration du mikrotik. C'est la même que dans l'épisode précédent avec la VNI 14000 (Calvados >>>>> ALL).

[admin@VTEP1] > export

# 2025-02-13 20:52:04 by RouterOS 7.17

# system id = hcRUGEturyO

#

/interface bridge

add name=Lo0

add name=bridge-vxlan-vni-14000

/interface vxlan

add group=239.0.0.1 interface=ether1 mac-address=5E:C9:EF:09:5F:51 mtu=1450 \

name=vxlan-vni-14000 port=4789 vni=14000 vrf=main vteps-ip-version=ipv4

/port

set 0 name=serial0

/interface bridge port

add bridge=bridge-vxlan-vni-14000 interface=ether2

add bridge=bridge-vxlan-vni-14000 interface=vxlan-vni-14000

/interface vxlan vteps

add interface=vxlan-vni-14000 remote-ip=100.127.0.2

/ip address

add address=100.127.0.1 interface=Lo0 network=100.127.0.1

add address=100.100.100.1/24 interface=ether1 network=100.100.100.0

/ip route

add gateway=100.100.100.2

/system identity

set name=VTEP1

/system note

set show-at-login=no

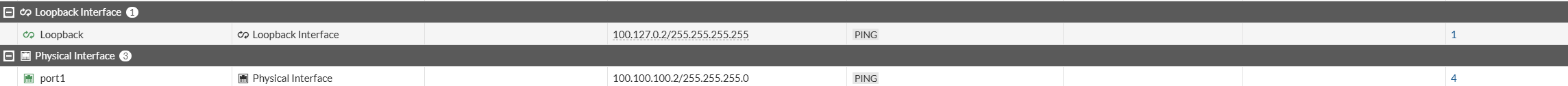

Intéressons nous au fortigate. Tout d'abord, on crée la loopback et l'interface WAN qui vont nous servir à monter le peer VXLAN :

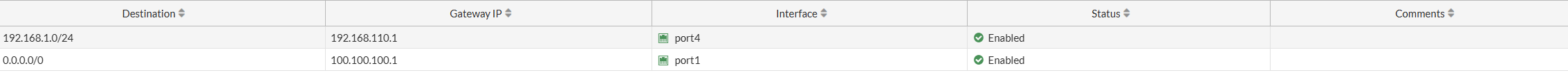

Et la route : (la première c'est mon management)

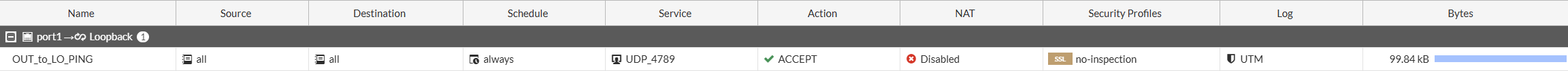

Le Fortigate est un firewall. Par défaut, il deny tous les flux ! Donc il faut autoriser les flux légitimes. En l'occurrence ici, le flux de l'interface WAN vers la Loopback sur le port 4789 en UDP.

Sur mikrotik, on a crée une interface VXLAN ? Allez, faisons la même sur le forti 😄

config system vxlan

edit "vxlan-vni-14000"

set interface "port1"

set vni 14000

set ip-version ipv4-unicast

set dstport 4789

set remote-ip "100.127.0.1"

next

end

Comme sur mikrotik, on précise le port de sortie, la VNI, le port et la remote-ip.

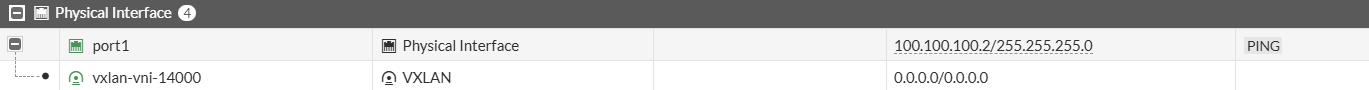

L'interface est maintenant visible en GUI :

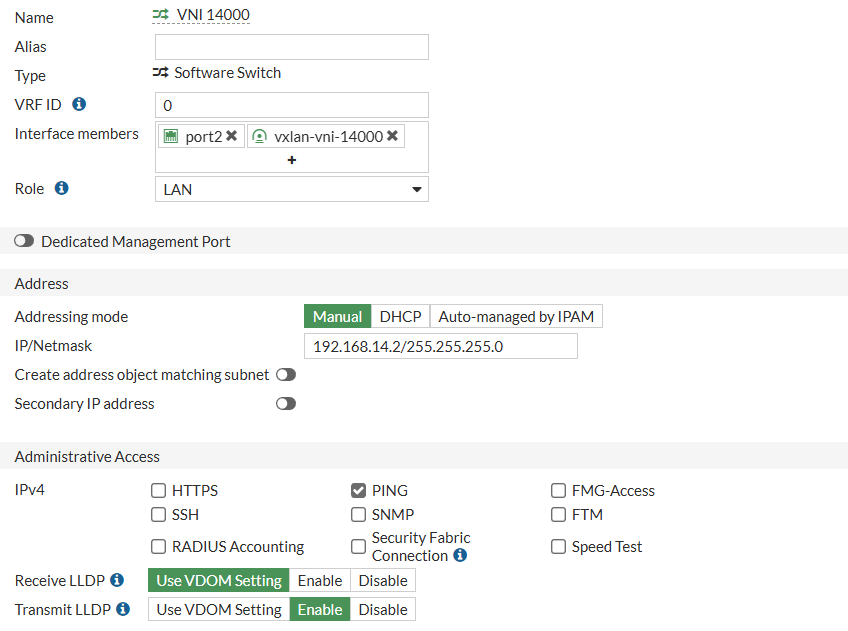

Et pour finir, on créer un bridge (software-switch) où on met l'interface LAN et l'interface VXLAN.

Et chef, y'a quoi d'autres à faire ?

Et bah c'est TOUT ! La configuration est la même que sur routerOS !!!!

Tests

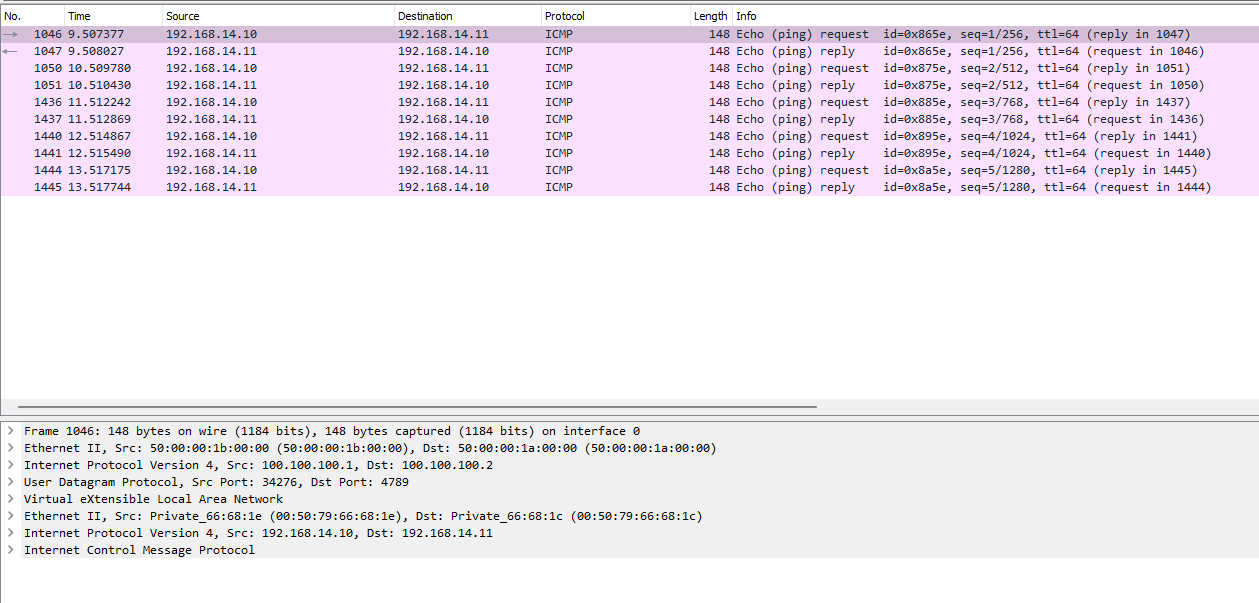

On fait les mêmes tests que l'autre épisode.

192.168.14.10 = VPC branché sur VTEP1

192.168.14.11 = VPC branché sur FORTIGATE

VPCS> ping 192.168.14.11

84 bytes from 192.168.14.11 icmp_seq=1 ttl=64 time=1.758 ms

84 bytes from 192.168.14.11 icmp_seq=2 ttl=64 time=1.637 ms

84 bytes from 192.168.14.11 icmp_seq=3 ttl=64 time=1.966 ms

84 bytes from 192.168.14.11 icmp_seq=4 ttl=64 time=1.702 ms

84 bytes from 192.168.14.11 icmp_seq=5 ttl=64 time=1.751 ms

Et la MTU ?

VPCS> ping 192.168.14.11 -l 1422 -D

1450 bytes from 192.168.14.11 icmp_seq=1 ttl=64 time=1.582 ms

1450 bytes from 192.168.14.11 icmp_seq=2 ttl=64 time=1.883 ms

1450 bytes from 192.168.14.11 icmp_seq=3 ttl=64 time=1.619 ms

1450 bytes from 192.168.14.11 icmp_seq=4 ttl=64 time=1.702 ms

1450 bytes from 192.168.14.11 icmp_seq=5 ttl=64 time=1.584 ms

VPCS> ping 192.168.14.11 -l 1423 -D

192.168.14.11 icmp_seq=1 timeout

192.168.14.11 icmp_seq=2 timeout

192.168.14.11 icmp_seq=3 timeout

192.168.14.11 icmp_seq=4 timeout

192.168.14.11 icmp_seq=5 timeout

1450 😄

Conclusion

Je pense que vous avez remarqué mais c'est la MÊME logique sur RouterOS que sur FortiOS.

Un admin réseau doit, avant tout, comprendre un protocole, un réseau plutôt qu'un constructeur. Le principe reste le même : du L2 over L3.

Le trafic n'est toujours pas chiffré et c'est toujours logique 😄. Peut-être que je ferai un épisode de plus pour monter un IPsec entre les deux VTEPs ! Mais bon, si vous avez compris, pas besoin je pense 😊

Deux épisodes courts mais c'est toujours intéressant de voir des utilisations des protocoles "backbone" dans un cadre client. Ainsi, si on imagine que les VMs du client sont dans une zone hosting derrière le fortigate, il sera alors plus simple de les migrer si on monte un tunnel VXLAN plutôt que de la réplication !

Je termine sur un mot de fin : Pensez aux équipes techniques de production et du support avant de vendre de la merde svp. Le RUN est plus rentable que le BUILD ^^